Blog Posts

-

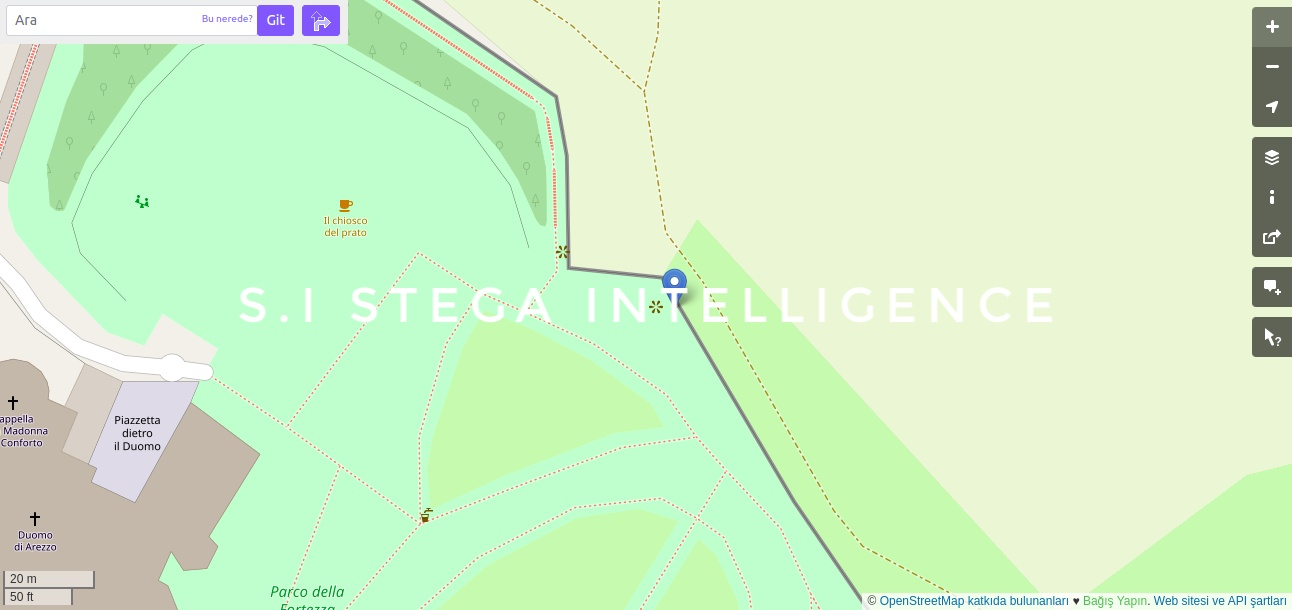

ExifLooter: Tus fotos están revelando más de lo que crees

Cuando compartes imágenes en internet, pueden contener datos ocultos, como la ubicación exacta donde fueron tomadas 🏴☠️ 🏴☠️ ExifLooter es una herramienta que extrae estos metadatos y los muestra en OpenStreetMap, revelando información que podría ser usada por atacantes. ➡️ exifLooter Qué puede hacer ExifLooter? 🌏 Extraer coordenadas GPS de imágenes.📎 Analizar carpetas completas en…

-

CIBERSEGURIDAD SEGÚN LA GEOPOLÍTICA™

🧐 “Los ataques vienen de Rusia, lo sabemos porque las IPs son rusas.” 👨💻 Expertos en seguridad: “Claro, no hay duda. 100% confirmado. Lo dice el Excel.” 🧐 “Los ataques vienen de Ucrania, lo sabemos porque las IPs son ucranianas.” 👨💻 Expertos en seguridad (los mismos de antes): “A ver, no es tan simple… Podría…

-

Nos hemos mudado a Matrix 🚨 Nos hemos ido de Telegram y no Volveremos

Cualquier canal que nos suplante “No hemos sido nosotros”No vamos a volver ! Telegram nos ha baneado sin motivo después de más de 10 años Después de una década usando Telegram de la nada nos han baneado sin explicación. No hemos hecho spam, no hemos violado ninguna norma y, aun así, hemos perdido todo:…

-

El cibercrimen: una amenaza multifacética para la seguridad nacional

En un nuevo informe, Google afirma lo inevitable: 🥷🏿 El ciberdelito se está convirtiendo en una amenaza nacional. Y a pesar de que en muchos casos hay más ataques con motivaciones económicas que estatales, hay un matiz: el ecosistema cibercriminal sirve cada vez más a grupos de hackers estatales. ⬇️ Desde colaboraciones en materia de…

-

Deep Seek (Vigilante del cero profundo)

✍️ Si no estás cansado de las noticias sobre DeepSeek, aquí tienes un análisis profundo de las aplicaciones del modelo, incluso para Android. Parte de la información ya se conoce: cifrado débil, claves codificadas y contraseñas en texto simple, riesgo de inyección SQL. ➡️ Además de la amplia gama de datos recopilados que se filtraron…

-

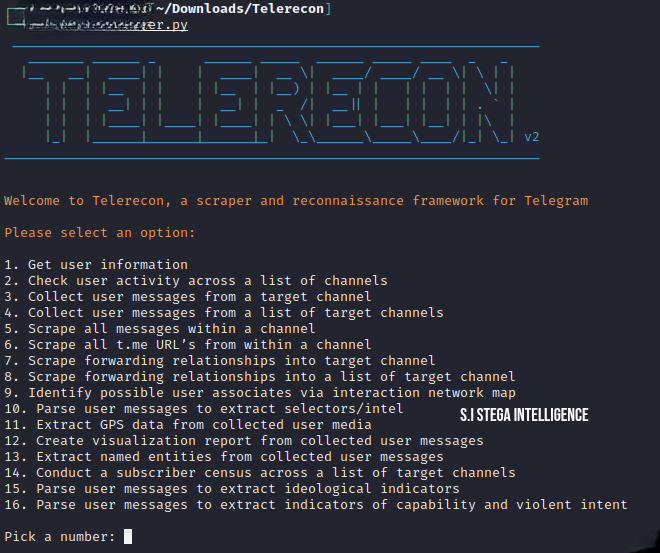

Telerecon: CTI; Investigar y recopilar información de Telegram

✍️ Bien ya que estamos aqui en el mismiso TG, la siguiente herramienta Telerecon es un marco de trabajo integral de OSINT (Inteligencia de Fuentes Abiertas) diseñado para investigar y recopilar información de Telegram. Al proporcionar un nombre de usuario objetivo, Telerecon analiza múltiples chats para recopilar metadatos de perfiles, actividad de cuentas y mensajes…

-

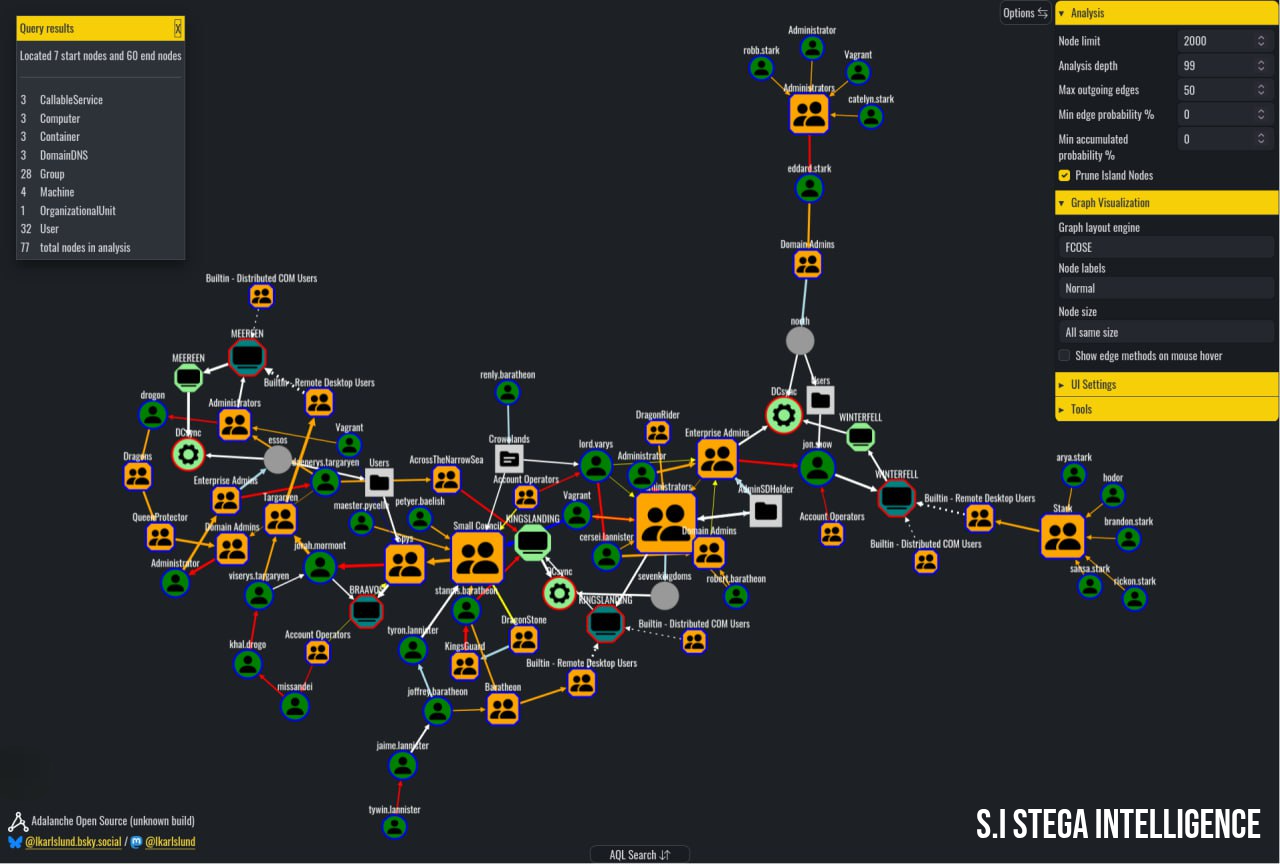

Adalanche: Análisis forense de redes

✍️ Adalanche es una herramienta de código abierto diseñada para visualizar y explorar las Listas de Control de Acceso (ACL) en entornos de Active Directory. ➡️ Adalanche➡️ Netsection ⬇️ Proporciona resultados increibles e inmediatos, mostrando qué permisos tienen los usuarios y grupos dentro del Active Directory, lo que facilita la identificación de posibles rutas de…

-

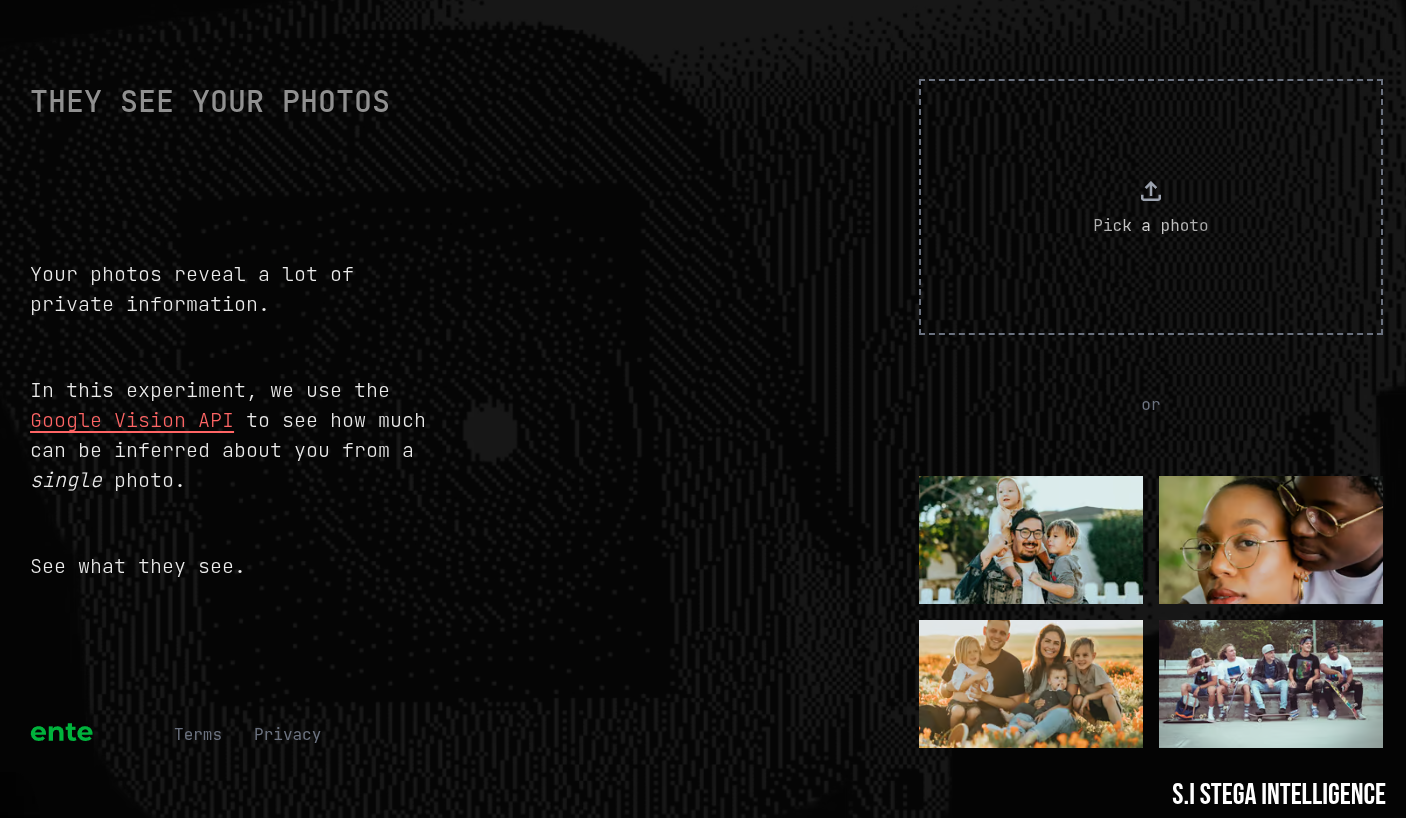

Ellos te ven (TheySeeYourPhotos)

✍️ El sitio web TheySeeYourPhotos es una herramienta en línea que utiliza la API de Google Vision para analizar imágenes y demostrar la cantidad de información que se puede extraer de una sola fotografía. ➡️ TheySeeYourPhotos ↪️ Al cargar una imagen, la herramienta proporciona un análisis detallado que puede incluir: Metadatos: Información como la hora…