Entendiendo el ransomware Held

Held Ransomware es un programa malicioso de la familia Djvu que es conocido por cifrar archivos y exigir un pago por su recuperación. Una vez que infecta un dispositivo, Held agrega una extensión única “.held” a los archivos cifrados. Por ejemplo, un archivo originalmente llamado “document.pdf” se convierte en “document.pdf.held”, lo que lo hace inaccesible. Las víctimas también descubren una nota de rescate titulada “_readme.txt”, que contiene instrucciones para contactar a los atacantes y pagar el rescate.

La nota revela que los archivos esenciales, como documentos, fotos y bases de datos, han sido bloqueados mediante un sofisticado algoritmo de cifrado. Los atacantes ofrecen una clave de descifrado y software por $999, pero atraen a las víctimas con un descuento del 50% si responden dentro de las 72 horas. La comunicación se facilita a través de correos electrónicos como support@freshingmail.top y support@yourbestemail.top, lo que subraya la apariencia profesional que suelen adoptar los cibercriminales.

Aquí está el texto completo de la nota:

ATTENTION!

Don't worry, you can return all your files!

All your files like pictures, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

Do not ask assistants from youtube and recovery data sites for help in recovering your data.

They can use your free decryption quota and scam you.

Our contact is emails in this text document only.

You can get and look video overview decrypt tool.

Price of private key and decrypt software is $999.

Discount 50% available if you contact us first 72 hours, that's price for you is $499.

Please note that you'll never restore your data without payment.

Check your e-mail "Spam" or "Junk" folder if you don't get answer more than 6 hours.

To get this software you need write on our e-mail:

support@freshingmail.top

Reserve e-mail address to contact us:

support@yourbestemail.top

Your personal ID:

-

Cómo funciona el ransomware Held

El ransomware como Held funciona de forma sigilosa y calculada. Desde su implementación, Held utiliza técnicas avanzadas para evadir la detección del software de seguridad. Amplía su tiempo operativo empleando una resolución de API dinámica, lo que garantiza que puede realizar funciones maliciosas sin generar alarmas.

Un sello distintivo del ransomware Djvu, incluido Held, es un método llamado vaciado de procesos. Esto implica incrustar su código dañino dentro de un proceso de apariencia legítima, ocultando eficazmente sus actividades. A medida que el ransomware cifra los archivos de la víctima, su presencia permanece oculta, lo que deja al usuario sin saberlo hasta que aparece la nota de rescate.

Los objetivos de Held

Held Ransomware ejemplifica los objetivos más amplios de los ataques de ransomware: extorsionar a las víctimas. Al cifrar los archivos y hacerlos inaccesibles, los atacantes crean una situación desesperada, empujando a las víctimas a pagar por una solución. En el caso de Held, el pago exigido es sustancial. Aunque la promesa de un descuento parece tentadora, no hay garantía de que los atacantes cumplan con su palabra o proporcionen una herramienta de descifrado funcional.

La nota sobre el ransomware también destaca una realidad desafortunada: para muchas víctimas, pagar el rescate parece la única opción si no cuentan con copias de seguridad adecuadas. Este sombrío escenario subraya la importancia de las medidas proactivas, como las copias de seguridad seguras y la concienciación sobre la ciberseguridad.

Tácticas de distribución del ransomware Djvu

El ransomware Held, al igual que otras variantes de Djvu, se distribuye a través de canales engañosos. Los métodos más comunes incluyen sitios web falsos que ofrecen descargas de videos o software y plataformas sospechosas que alojan contenido pirateado o herramientas de pirateo. Las víctimas instalan el ransomware sin darse cuenta al descargar archivos de estas fuentes no confiables.

Otras tácticas de distribución incluyen correos electrónicos de phishing con archivos adjuntos o enlaces maliciosos, explotación de vulnerabilidades de software obsoleto y anuncios infectados o sitios web comprometidos. Las redes peer-to-peer (P2P) y los descargadores de terceros también desempeñan un papel importante en la propagación de ransomware como Held, que a menudo llega a usuarios desprevenidos que creen que están accediendo a contenido legítimo.

Para minimizar el riesgo de infección por ransomware, los usuarios deben adoptar conductas en línea cautelosas e informadas. Descargue siempre software y archivos de fuentes confiables, como sitios web oficiales o tiendas de aplicaciones verificadas. Evite el software pirateado y las herramientas diseñadas para eludir las licencias, ya que son portadores habituales de ransomware.

Prevención de ataques de ransomware

La vigilancia del correo electrónico es igualmente importante.

Desconfíe de los mensajes de remitentes desconocidos, en particular de aquellos que contienen enlaces o archivos adjuntos inesperados. Incluso los archivos aparentemente inofensivos pueden albergar cargas útiles de ransomware, por lo que es esencial verificar la fuente antes de abrirlos.

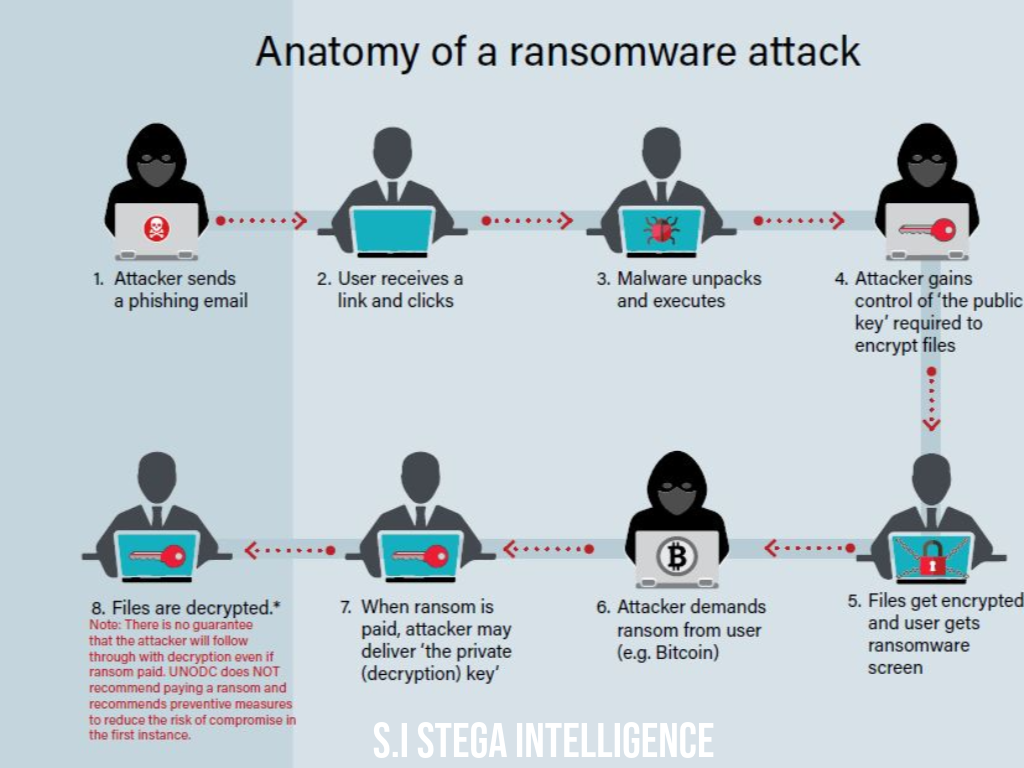

Vea a continuacion la anatomia de un ataque de ransomware:

Discover more from Stega Intelligence

Subscribe to get the latest posts sent to your email.